【记录2023年8月服务器openssh升级】

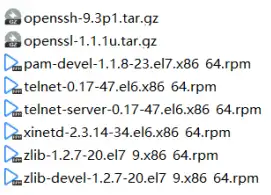

- 下载包

链接:https://pan.baidu.com/s/1XWsi1rdhfaM9xM8d1sCYBg?pwd=nzkr

提取码:nzkr

升级openssl

第一步:

上传部署包,随意上传,建议放临时文件夹/tmp,然后按照命令一条一条输入

1

tar xvf openssl-1.1.1u.tar.gz //解压

1

cd openssl-1.1.1u/

1

./config --prefix=/usr/local/openssl // 指定安装路径

1

make && make install //编译安装

第二步:

1

2

3

4

5

6mv /usr/bin/openssl /usr/bin/openssl.old

mv /usr/lib64/openssl /usr/lib64/openssl.old

mv /usr/lib64/libssl.so /usr/lib64/libssl.so.old

ln -s /usr/local/openssl/bin/openssl /usr/bin/openssl

ln -s /usr/local/openssl/include/openssl /usr/include/openssl

ln -s /usr/local/openssl/lib/libssl.so /usr/lib64/libssl.so1

echo "/usr/local/openssl/lib" >> /etc/ld.so.conf

1

ldconfig -v

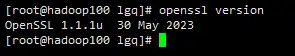

第三步:查看版本

openssl version 具体安装看安装信息,是否存在依赖缺失

安装telnet-防止安装失败无法操作服务器

第一步:

1

2

3

4

5rpm -ivh xinetd-2.3.14-34.el6.x86_64.rpm

rpm -ivh telnet-0.17-47.el6.x86_64.rpm

rpm -ivh telnet-server-0.17-47.el6.x86_64.rpm如果rpm命令操作报错执行以下命令

1

2

3

4

5cd /var/lib/rpm

rm -rf __db*

rpm –rebuilddb第二步:

1

vim /etc/xinetd.d/telnet

将disable改成no

启动telnet

1

service xinetd start

检查23端口是否开启

1

netstat -ntlp |grep 23

从windows服务器测试23端口是否能telnet

1

telnet ip:23

如果不通检查防火墙是否关闭

1

2

3

4systemctl status firewalld

#出现 Active: active (running)高亮显示则表示是启动状态。

#出现 Active: inactive (dead)灰色表示停止关闭防火墙

1

service firewalld stop

备份ssh配置

创建备份文件夹

1

2

3

4

5mkdir sshbak

mv /etc/ssh/ ./sshback/

mv /etc/pam.d/sshd ./sshback/上传ssh9.3包至服务器

安装ssh依赖

上传相关rpm包,安装一般是zlib和pam包未安装

1

2

3

4

5rpm -ivh pam-devel-1.1.8-23.el7.x86_64.rpm --nodeps --force

rpm -ivh zlib-1.2.7-20.el7_9.x86_64.rpm --nodeps --force

rpm -ivh zlib-devel-1.2.7-20.el7_9.x86_64.rpm --nodeps --force解压到当前文件夹

1

tar -zxvf openssh-9.3p1.tar.gz

1

cd openssh-9.3p1

复制配置

1

cp contrib/redhat/sshd.pam /etc/pam.d/sshd

编译-指定openssl路径(如果编译失败查看报错,根据报错百度解决)

1

./configure --prefix=/usr --sysconfdir=/etc/ssh --with-zlib --with-pam --with-ssh1 --with-md5-passwords -with-ssl-dir=/usr/local/openssl

卸载ssh

1

rpm -e --nodeps `rpm -qa | grep openssh`

编译安装ssh

1

make && make install

授权

1

chmod 600 /etc/ssh/ssh_host_rsa_key /etc/ssh/ssh_host_ecdsa_key /etc/ssh/ssh_host_ed25519_key

复制配置

1

2

3cp -a contrib/redhat/sshd.init /etc/init.d/sshd

chmod u+x /etc/init.d/sshd配置sshd

1

2

3sed 's@d/login@d/sshd@g' /etc/pam.d/login > /etc/pam.d/sshd

chmod 644 /etc/pam.d/sshd将一下配置复制进sshd_config

1

vim /etc/ssh/sshd_config //打开sshd_config

1

2

3

4

5

6

7

8

9

10

11

12# 将下面的代码在sshd_config中随便找个地方复制进去

UsePAM yes

ClientAliveInterval 60

ClientAliveCountMax 30

PermitRootLogin no #测试机需要改成yes

PasswordAuthentication yes

AllowTcpForwarding yes

X11Forwarding yes

X11UseLocalhost no

AddressFamily inet

HostKeyAlgorithms ssh-rsa,ssh-dss

KexAlgorithms +diffie-hellman-group-exchange-sha256,diffie-hellman-group1-sha1设置开启自启

1

2

3chkconfig --add sshd

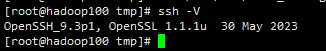

chkconfig sshd on重启验证

1

2

3

4

5service sshd restart

ssh -V

abrt-auto-reporting enabled使用Xshell登陆验证

最后关闭23远程端口

1

service xinetd stop

检查是否关闭

1

netstat -ntlp |grep 23 //不显示则说明关闭

评论